Du willst externe Webhooks in Make absichern, ohne den gesamten Flow aufzubrechen?

Mit einem Header-API-Key stoppst du unautorisierte Aufrufe und behältst gleichzeitig die Flexibilität für verschiedene Nutzer. In diesem Artikel zeig ich dir das Vorgehen Schritt für Schritt und wie gewohnt gibt es auf YouTube das ausführliche Video von Sven dazu.

Was die API-Key-Authentication bei Make bedeutet

Webhooks sind ein Vehikel, um Szenarien in make.com von außen aufzurufen.

Ohne Schutz kann jeder den Endpunkt nutzen! (Sprich: Du kennst den Link? Du kannst das Szenario starten!)

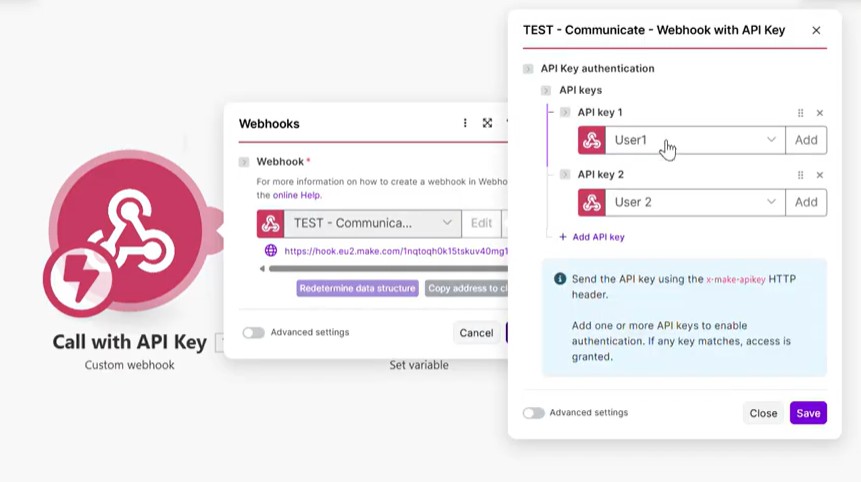

Make bietet die Option API-Key-Authentication im Custom-Webhook-Modul. Damit vergibst du geheime Schlüssel an Personen oder Dienste. Beim Aufruf muss der Key im HTTP-Header X-Make-API-Key mitgeschickt werden. Nur gültige Keys lassen das Szenario weiterlaufen; ungültige Zugriffe liefern eine 401-Antwort.

Schritt-für-Schritt: API-Key im Custom-Webhook einrichten

Zuerst öffnest du dein Szenario in Make und fügst ein Custom-Webhook-Modul ein. Dann aktivierst du die optionale API-Key-Authentication und vergibst pro Nutzer einen Namen und einen Key-Wert. Keys sollten länger sein; das erhöht die Sicherheit.

Speichere das Modul. Danach testest du den Aufruf gezielt mit einem Header.

So testest du den Header-Aufruf

Führe einen HTTP-Request an den Webhook aus und übergib den API-Key im Header. Ein Beispielaufruf sieht so aus:

curl -X GET "https://hook.make.com/dein-webhook-id" -H "X-Make-API-Key: DEIN_API_KEY"Wenn du einen gültigen Key verwendest, erhältst du eine 200-Antwort. Im gezeigten Setup setzt das Szenario dann eine Variable wie Hello Message mit dem übergebenen Parameter. Nutzt du einen falschen oder fehlenden Key, bekommst du eine 401-Fehlermeldung. So lässt sich Kontrolle durch einfache Tests überprüfen.

Main-Webhook und sicheres Sub-Szenario

Nutze einen Hauptwebhook, der externe Dienste wie Airtable aufruft. Dieser zentrale Webhook prüft extern eingehende Requests und ruft anschließend ein gesichertes Sub-Szenario. Damit trennst du öffentliche Schnittstellen von sensibleren Inhalten. Falls der API-Key fehlt oder ungültig ist, stoppt Make den Flow früh und es passiert nichts.

Sicherheits-Checkliste: Wichtige Maßnahmen

- Verwende lange, zufällige API-Keys und speichern sie verschlüsselt.

- Setze HTTPS voraus, damit Header nicht im Klartext übertragen werden.

- Rotier Keys regelmäßig und entziehe kompromittierten Zugriff sofort.

- Beschränke Zugriffsrechte im Szenario auf das Minimum, das nötig ist.

- Logge fehlgeschlagene 401-Zugriffe und analysiere Auffälligkeiten.

Wann der Einsatz von einer API-Authentifizierung für make.com-Szenarien besonders sinnvoll ist.

Ganz einfach: die API-Key-Authentifizierung ist dann sinnvoll, wenn du externe Services kontrolliert zugreifen lässt.

Das gilt beispielsweise, wenn du für Automatisierungen zahlst, Nutzer „unterschiedlich“ behandeln musst oder sensible Daten verarbeitest. Das Ganze lässt sich leicht auf unterschiedliche User-Keys erweitern und skaliert gut, solange du Schlüsselverwaltung und Rotation im Blick behältst.

Mit diesen Schritten schützt du deine Make-Szenarien effektiv gegen unautorisierte Zugriffe!

Das komplette Video zu API Keys und Webhooks

Die komplette Anleitung zum Nachbauen: Das komplette Video von Sven findest auf YouTube!